特権アクセス管理とは、システムやクラウドサービスを維持・管理するための「特権ID(特権アカウント)」を使い、システムやサービスに大きな影響を与えるアクセスを適切に管理することである。新型コロナウイルス(COVID-19)の感染拡大によるリモートワークの浸透で、近年脚光が当たっている。

本記事では特権アクセス管理とは何か、メリットとデメリット、基本的な機能、料金相場、活用のポイントを、日本ネットワークセキュリティ協会(JNSA)の標準化部会 デジタルアイデンティティWGのリーダーである宮川 晃一氏が分かりやすく解説する。併せて、日経クロステックActiveの記事から、代表的な製品や事例などを紹介する。

1. 特権アクセス管理とは

特権アクセス管理は「PAM(Privileged Access Management)」とも呼ばれ、サーバーやネットワーク機器などの様々なシステムやクラウドサービスを維持・管理するために、高い権限を持つ「特権ID」(「特権アカウント」とも呼ぶ)を使い、起動・停止・変更をはじめとするシステムやクラウドサービスに大きな影響を与えるアクセスを適切に管理することを指す。

特権IDとは、JNSAのエンタープライズ特権ID管理解説書(第1版:https://www.jnsa.org/result/2016/idm_pum/)が、「システムの維持・管理のために利用するIDであり、システムの利用目的(業務目的)以外で利用するすべてのID」と定義している。

特権IDと一般IDの違いを表に示す。

| 特権ID | 一般ID | |

|---|---|---|

| 利用目的 | システムの維持・管理 | システムの利用目的 (業務利用目的) |

| ID付与対象 | システム管理者、運用保守員など | 一般の利用者 |

| 特徴 | システムがあらかじめ用意している ことが多い (ビルトインアカウント) | 特権IDを利用して一般IDを 作成する |

特権アクセス管理は、かなり前からIT全般統制に関わる指摘事項として話題になることが多かった。近年は、以下の理由で検討する企業が増えてきた。

(1)COVID-19の影響で、特権IDを使う各種作業をリモートで実行する必要に迫られた

COVID-19の影響により、多くの企業がリモートワークを推奨した。特権IDを使うシステムの運用保守などでも、リモートによる作業の要求が高まり、安全に特権アクセスを実行できるシステムが必要になった。

(2)特権アクセス管理の対象となるシステムの多くがオンプレミスからクラウドに移行した

IT環境の変化により、多くのシステムがオンプレミスからクラウドに移行する傾向が強まり、従来とは異なる特権IDや特権アクセス制御方法による操作の必要性が高まった。これまでの特権アクセス管理では十分な運用が難しくなり、新たな仕組みを導入しなければならなくなった。

(3)システム数の増加に伴い、効率的な特権アクセス管理のニーズが高まった

これまで人的作業で特権IDを管理・運用してきた企業が、システム数の増加に伴い、従来の手法では管理が難しくなった。効率化を目的に、特権アクセス管理の導入の検討を始めた。

(4)セキュリティ対策として特権IDを見直す必然性が高まった

特権IDの利用を契機とする情報漏洩事故の報道が相次ぎ、監督官庁から情報セキュリティガイドラインの対策事項として、特権アクセス管理の重要性がうたわれるようになった。セキュリティ対策の高度化の施策として特権IDの管理見直しに着手する企業が増えてきた。

特権IDの管理方法の違い

特権IDはシステムの操作に関わる重要情報であるため、厳格かつ安全な管理が必要となる。特権アクセス管理システムは、大きく以下の3つの方式で特権IDを管理している。

(1)共有ID方式

特権IDを共有IDとして利用させる方式である。

この方式は、いつだれがどの特権IDを利用したかが分からなくならないように、特権アクセス管理システムが対象の利用者と特権IDをひも付ける。これまで人的に対応していた運用と近いため、違和感は少ない方式といえる。ただし、セキュリティポリシーで共有IDの利用を禁止している企業は利用できない。

(2)払い出し方式(推奨方式)

特権IDを利用時に限り払い出して利用させる方式。利用者が申請するたびに特権IDが付与されるため、安全に運用できる。あらかじめ対象システムにアクセス制御設定を施すことで制御に関わる手間を削減できるというメリットがある。

(3)1対1方式

特権IDを利用者ごとに1対1の固定でひもづけて管理する方式。誰がどの特権IDを利用しているかが分かりやすい方式といえるが、利用者単位での動的なアクセス制御が手間となり、結果としてアクセス制御を固定化して運用してしまうという問題がある。

特権アクセス制御方法の違い

特権アクセス制御とは、利用者が操作する端末とサーバーなどの管理対象をつなぎ、端末からのアクセス制御や、実際の操作ログを収集するといった役割を担う。その実装には大きく以下の3つの型がある。ただし(1)と(2)が共存できる製品もある。

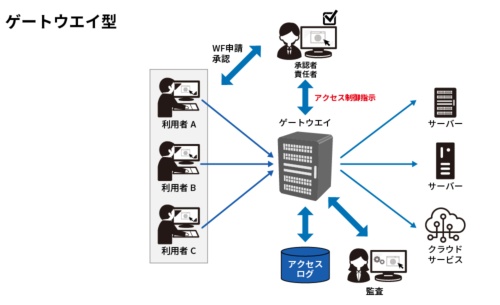

(1)ゲートウエイ型

操作端末と管理対象の間にゲートウエイを挟むことで、特権アクセスを制御する(図1)。メリットとして、管理対象のシステムや操作端末に管理エージェントなどのソフトウエアを導入しなくてよい点やライセンス費用面で有利になる場合がある。

デメリットはネットワークの構成変更を伴うことや直接サーバーに入れないように設定する必要があることである。さらにゲートウエイの障害を想定して、冗長構成を取るなどの検討が必要になる。

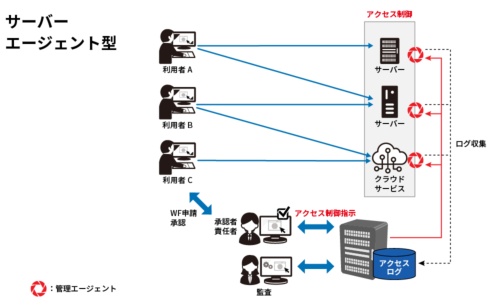

(2)サーバーエージェント型

管理対象となるサーバーに管理エージェントを導入して、特権アクセスを制御する(図2)。細かいアクセス制御が可能になるところがメリットである。

サーバーがエージェントのインストール環境に適合しているかなど、事前の動作検証が必要となる。ライセンス形態が管理対象数であることが多いため、管理対象が増えると比例してコストも高まる。

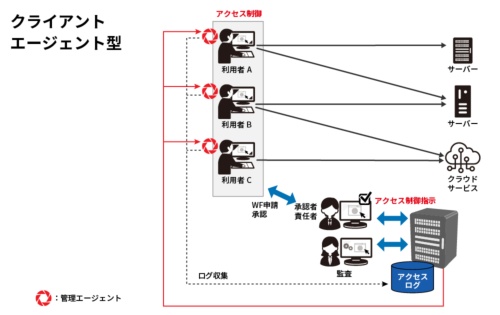

(3)クライアントエージェント型

(2)が管理エージェントをサーバー側に導入するのに対して、操作端末(クライアント)側に管理エージェントを導入することで、特権アクセスを制御する(図3)。

クライアントがエージェントのインストールに適合しているか十分な検証が必要である。ライセンス形態が端末数であることが多いため、端末数が増えるとコストアップにつながる。

2. 特権アクセス管理を導入するメリットとデメリット

特権アクセス管理のメリット

(1)特権IDを使う「人」を明確にできる

特権IDはその特性上、共有して利用されることが一般的に多く、実際に使用した「人」の特定が難しい場合がある。特権アクセス管理があれば、この問題を解決できる。

(2)セキュリティインシデント発生の調査に役立つ

情報漏洩事故などの発生時に、特権アクセス管理があれば、「いつ(When)」「どこで(Where)」「だれが(Who)」「何を(What)」「どのように(How)」の4W1Hを明確にできるようになり、事故検証の際に役に立つ。

(3)利用申請とその承認に基づく作業を一致させられる

一般的に特権IDを使う際には「利用申請書」を作成し、責任者による承認の下で作業するケースが多い。この一連の流れをシステム化し、ワークフローによる利用申請→承認→特権IDの払い出し→利用→返却→作業報告→監査までをデジタル化できる。

(4)複数の特権IDとそのパスワードを一元的に管理できる

特権アクセス管理を導入することで、複数システムの特権IDを一元的に管理できるようになり、作業の際には統一された管理機能を使えるようになる。利用者は複数の特権IDのパスワードを記憶する必要がなくなり、アクセスのたびにパスワードを意識しなくて済むことで安全性が増す。

(5)目的に合致したアクセス制御が可能になる

特権IDを利用する目的に合致したアクセス権の付与が可能になる。例えば「バックアップ作業」には、ネットワーク系の操作は不要なのでその権限を外すなどである。実際には、あらかじめ目的別にアクセス権を付与したIDを用意しておくことや、目的外のコマンドは実行できなくすることなどで制御する。

(6)セキュリティ監査に対応できる

セキュリティ監査の際には、利用者と権限の確認といった特権IDの棚卸しのほか、個々のIDの使用状況の提示などが求められる。特権アクセス管理があれば、監査目的に応じたリポートの作成・提示が容易になる。特権IDを利用する作業の正当性を裏付けられ、監査への説明責任を果たせる。

(7)プログラムや周辺ツールからの特権IDの利用も管理可能になる

特権IDは、API(Application Programming Interface)やプログラム中に埋め込まれたり、各種周辺ツール内に設定されたりして、バッチスクリプトなどが定期的に利用していることも多い。これら「人以外」が使う特権IDも、一元管理できる。

特権アクセス管理のデメリット

(1)導入コストと運用コストが発生する

特権アクセス管理システムを導入するための初期コストや運用コストが発生する。システムである以上、障害や不具合への対応も必要となる。

(2)対象システムへの変更が必要になる

特権アクセス管理の方式にもよるが、管理対象となるシステムそのものやネットワーク環境に、変更が必要となる場合がある。現行システムに与えるリスクについては、環境の変更前に十分な検討が求められる。

3. 特権アクセス管理の基本的な機能

(1)特権ID、パスワードの一括管理

特権IDとそのパスワードを一元的に管理する機能である。

その実現方式は前述した通り、(1)共有ID方式、(2)払い出し方式、(3)1対1方式がある。管理対象システムのパスワードを一括で変更する機能があると、現場の運用は楽になる。

(2)利用申請・承認のワークフロー

特権IDを利用して作業する際の、作業申請ワークフロー機能である。

一般的には特権IDを用いて「どのような作業」を「いつ」「どの対象に」「作業予測時間」「考え得るリスク」などを記載して承認を得る。事後承認機能があると、緊急時の対応にも支障を来さない。

(3)プログラムやバッチスクリプトからの利用

人間が利用する特権ID以外にも、プログラムやバッチスクリプトが自動的に起動する特権IDを管理する機能である。プログラムやバッチスクリプト内に特権IDを埋め込む必要がなくなり、特権IDのパスワード変更などの運用も容易になる。

(4)設定の棚卸し機能

管理対象システムに、どのように特権IDやアクセス権限が設定されているかを一元的に「見える化」するための機能である。今後、あるべき姿に移行するためにも現状把握が必要となるだろう。

(5)利用内容に則したアクセス制御

システムに大きな影響をおよぼす特権IDのアクセス権を、できるだけ目的に即したものに限定するための機能である。具体的には利用対象サーバーのみにアクセスさせることや、必要なコマンドのみ実行可能にするなどの設定を施す。アクセスを一定時間内に限定するといった設定が可能であれば、不正行為の抑止効果を高められる。

(6)利用者を確実に特定する認証

利用者が本当に本人なのかの確認、いわゆる「認証」は特権アクセスを許可するために非常に重要な要素となる。リモートで作業する利用者に許可を与える場合は、多要素認証など一層高いレベルでの認証機能が必要になる。

(7)アクセスログ、操作ログ、画面キャプチャーなどの証跡

利用者が実際に作業した際のアクセスログや操作ログ、画面キャプチャーなどを取得・保存する機能である。画面操作やマウスの軌跡などを取得するには画面キャプチャー機能が必要になる。ただし、画面キャプチャーはデータ容量が大きくなることに注意する。

(8)各種検索やリポート

(7)で取得した証跡を後から確認するための、各種検索やリポート機能である。日時で絞りながら検索できる機能があると望ましい。画面キャプチャーの場合は画面タイトルなどからイメージ検索ができると絞り込みやすい。リポートでは、セキュリティ監査などに対応した機能がひな形で用意されていると、現場の利便性が高まる。

(9)その他、運用管理ツール

特権アクセス管理自身の運用管理ツールである。バックアップの取得やアクセス状況の確認、ID管理、障害発生の対応ツールなどがそろっていることが望ましい。最後に、特権アクセス管理システム自身にも特権IDが必要となることも意識しておく。

4. 代表的な特権アクセス管理

代表的な特権アクセス管理の例として、6サービスを挙げる(日経クロステック Active調べ)。

(1)CyberArk Privileged Access Manager:CyberArk Software CyberArk Privileged Access ManagerのWebページ 、 (2)iDoperation:NTTテクノクロス iDoperationのWebページ 、 (3)SecureCube Access Check:NRIセキュアテクノロジーズ SecureCube Access CheckのWebページ 、 (4)ESS AdminONE:エンカレッジ・テクノロジ ESS AdminONEのWebページ 、 (5)WebSAM SECUREMASTER:NEC WebSAM SECUREMASTERのWebページ 、 (6)SeciossLink:セシオス SeciossLinkのWebページ である。

5. 特権アクセス管理の料金相場

特権アクセス管理製品はメーカーによって、オールインワンで販売しているものから機能単体で販売しているものまで多岐にわたる。最近ではサブスクリプション型で販売する形式も増えてきた。特権アクセス管理を利用するユーザー数で課金する製品もある。

一般的な料金相場を以下に示す。

- ソフトウエア買い取り型 管理対象機器10台で200万円~(年間保守費10~20%別途)

- サブスクリプション型 管理対象機器10台で年間100万円~(保守費込み)

6. 特権アクセス管理を活用する上でのポイント

(1)方式の選択と拡張性

特権アクセス管理の分類で記述した「特権IDの管理方法」と「特権アクセス制御方法」は、将来的な拡張性を踏まえて選択してほしい。方式とライセンス体系によって、導入コストに大きく差がでる場合もあるため、複数の方式で見積もりを取るといった検討を推奨する。

(2)対応する管理対象システムの選択

どの範囲の特権IDまでを特権アクセス管理の対象とするかについて、初期段階で検討すべきである。例えば幅広い範囲に対応する製品を選ぶと、導入コストも高く付く場合がある。さらにシステムが対応する証跡が、画面キャプチャーまでが必要なのか、ログで十分なのかについても、管理対象システムの特性や必要性を基によく吟味してほしい。

(3)申請ワークフローの柔軟性

特権IDの申請を何らかのワークフローで実現している場合は、その柔軟性について意識する。現状を踏襲する方が運用は楽だが、そこにこだわるとどの製品でも対応できなくなる危険性もある。

特権アクセス管理を導入した後は、申請に関わる運用を見直すことも必要である。ワークフロー機能はできるだけ柔軟な製品が望ましいが、そこにこだわりすぎないようにしたい。

(4)システムの冗長構成やバックアップ、その他運用ツール

方式にもよるが、特権アクセス管理自身の冗長構成やバックアップのほか、各種運用ツールについて、一通り確認しておくべきだろう。将来の拡張を見越した、システムの運用方針を事前に決めておくとよい。

(5)特権アクセス管理システム自体のセキュリティ対策

特権アクセス管理システム自体のセキュリティ対策は見落とされがちだが、非常に重要な要素である。仮にシステムのデータベースから特権IDやパスワードが漏洩した場合、その影響は深刻なものとなる。製品のセキュリティ対策の確認とその運用ルールは事前に作成しておく必要がある。

(6)検索の容易性とリポート機能の充実度

特権アクセス管理では、事後の確認のために、アクセス履歴や操作ログなどを検索する場面が多い。全件検索は時間がかかるため、日時や検索項目で絞り込んだ検索機能が必要となる。このあたりの運用性は事前に確認しておきたい。

リポートのひな形が事前に用意されていれば、各種セキュリティ監査への対応が容易になる。

(7)緊急対応の仕組み

システム障害などで休日や夜間に特権アクセスが必要となった場合、通常の承認ワークフローでは時間を要し、緊急対応が難しくなることがある。こうした場面を想定して、電話で責任者から承諾を受け、一時的に特権アクセスを可能にできる仕組みを準備することが望ましい。

この場合は、作業報告と特権アクセスの証跡をひもづけて管理しておき、事後に責任者が確認できる仕組みがあると安心だろう。

7. 特権アクセス管理の代表的な事例

8. 注目の特権アクセス管理と関連サービス

特権アクセス管理を導入して現場で活用するには、様々な手助けをしてくれる製品やサービスを利用するとよりスムーズに進む。以下では、注目の特権アクセス管理関連製品とサービスを紹介する。

CyberArk Software

NRIセキュアテクノロジーズ

エンカレッジ・テクノロジ

9. 特権アクセス管理の新着プレスリリース

日本ネットワークセキュリティ協会(JNSA) 標準化部会 デジタルアイデンティティWGリーダー

NEC 金融システム統括部 金融デジタルイノベーション技術開発グループにて、eKYC/OpenAPI/AIなどを活用したデジタルアイデンティティーのソリューション企画、エバンジェリスト活動などに携わる。JNSAではデジタルアイデンティティWGリーダーとして全体を取りまとめるほか、「クラウドセキュリティアライアンス(CSA)」理事、「金融機関におけるオープンAPIに関する有識者検討会」委員などを務める。

NEC 金融システム統括部 金融デジタルイノベーション技術開発グループにて、eKYC/OpenAPI/AIなどを活用したデジタルアイデンティティーのソリューション企画、エバンジェリスト活動などに携わる。JNSAではデジタルアイデンティティWGリーダーとして全体を取りまとめるほか、「クラウドセキュリティアライアンス(CSA)」理事、「金融機関におけるオープンAPIに関する有識者検討会」委員などを務める。